翻译:360代码卫士

概要

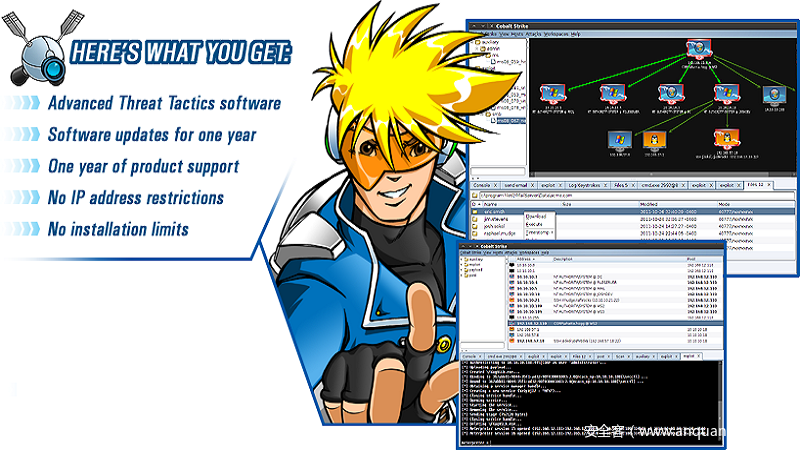

如果你正在网上寻找免费现成的黑客工具,那么就要注意了,多数声称是黑客“瑞士军刀”的免费黑客工具实际上是个坑!

去年出现的Facebook黑客工具实际上能入侵使用者的Facebook账户。现在已发现远程访问木马 (RAT) 工具包(即Cobian RAT)最近出现在多个地下黑客论坛中,说是免费但其实包含用来帮助工具作者访问所有受害者数据的后门!

Cobian RAT从2月份就开始流通,它与2013年就已出现的njRAT和H-Worm恶意软件家族存在着某些相似之处。

免费工具包中暗藏后门

Zscaler公司的ThreatLabZ研究人员发现了这个恶意软件包的后门本质,Cobian RAT可能能让其他相当黑客的人(wannabe hackers)相对轻松地构建自己的木马版本。

一旦犯罪分子利用这个免费工具包创建了自定义恶意软件,他们就会通过被攻陷网站或传统的垃圾邮件活动有效传播给遍布全球的受害者,并能够将受感染设备纳入恶意僵尸网络中。

Cobian RAT随后会窃取被攻陷系统中的数据,从而记录按键,截屏,记录音频和网络摄像头视频,安装并卸载程序,执行shell命令,使用动态插件以及进行文件管理。

螳螂捕蝉黄雀在后

如果你以为这些功能都是免费的话,那么就大错特错了。通过免费Cobian RAT恶意软件工具包创建的自定义RAT隐藏有一个后门模块,它会静默连接到一个Pastebin URL,即工具包作者的C&C服务器。

恶意软件包的作者随时可利用这个后门向所有构建于该平台上的RAT发布命令,最终导致那些想拿着这个工具去攻击别人的人和拿着这个工具攻陷的系统被感染。研究人员指出,恶意软件包作者实际上使用了众包模式构建了一个利用二级操作者僵尸网络的元僵尸网络。

研究人员还解释称Cobian原来的开发人员“依靠的是二级操作者构建的RAT payload然后传播感染的。”开发人员随后会利用这个后门模块完全控制所有Cobian RAT僵尸网络中的所有被攻陷的系统。他们甚至还可以通过更改C&C服务器信息移除二级操作者。

研究人员最近发现的一个唯一Cobian RAT payload,据称来自一个巴基斯坦国防和电信解决方案网站(已遭攻陷)并且伪装成一个Excel文件隐藏在一个.zip压缩文档中。

因此,使用免费网络产品的时候要特别谨慎。

本文由 安全客 翻译,转载请注明“转自安全客”,并附上链接。

原文链接:http://thehackernews.com/2017/09/backdoored-hacking-tools.html

暂无评论内容