显然,近期大家的关注点都在Meltdown与Spectre漏洞上,谷歌也发出声明称漏洞影响了几乎所有的CPU。而在同一天,谷歌云安全团队的安全研究员Cfir Cohen披露了AMD的安全处理器(PSP)的可信平台模块TMP中一个栈溢出漏洞。

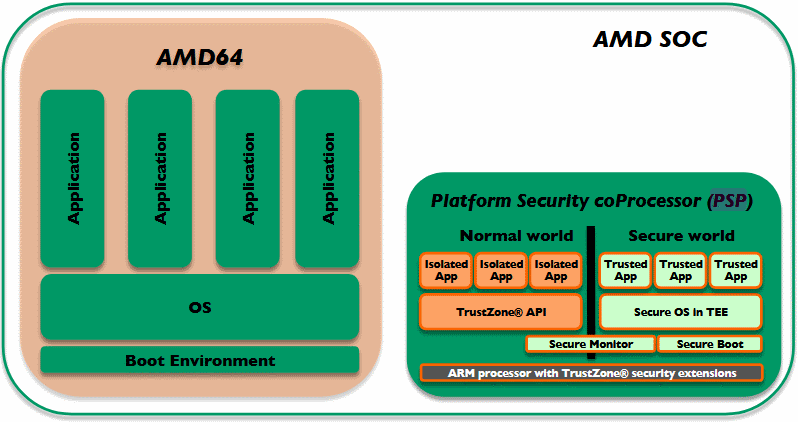

就像Intel ME一样,AMD安全处理器是一个集成的协处理器,与真正的AMD64 x86 CPU核心相邻,运行一个独立的操作系统,负责处理各种安全相关的操作。

而TPM是一个组件,用于在安全的环境或者更容易访问的AMD内核之外的地方存储关键的系统数据,如密码,证书和加密密钥。

Cohen说: “通过手动静态分析,我们发现函数EkCheckCurrentCert中有一个基于堆栈的溢出。研究人员声称,攻击者可以使用特制的EK证书来获得AMD安全处理器上的代码执行权,从而危及其安全性。”

管理TLV(类型 – 长度 – 值)结构时缺少边界检查是堆栈溢出的根本原因。Cohen表示,一些基本的缓冲技术,如“堆栈缓存,NX堆栈,ASLR”没有在AMD的安全处理器中应用。英特尔ME使用了类似的TPM模块,但Cohen并没有说明是否受到影响。

不过AMD发言人表示,这个漏洞很难被利用:“攻击者首先必须访问主板,然后修改SPI-Flash才能利用这个漏洞。而在这种情况下,攻击者需要获得TPM保护的信息,比如加密密钥。”

谷歌的研究员在9月份向AMD报告了这个漏洞,部分AMD芯片在十二月中旬出现了固件更新,可以选择部分禁用PSP。AMD计划在有限数量的固件版本上解决该漏洞,本月晚些时候还将发布新的安全更新。

*参考来源:securityaffairs、bleepingcomputer,由FB小编Andy整理编译,转载请注明来自FreeBuf.COM

暂无评论内容