![图片[2]-【注意】RouterOS 重要漏洞-华盟网](https://www.77169.net/wp-content/uploads/2018/04/1-116.png)

昨天MikroTik 的一个工程师说:“漏洞允许一个特殊的工具来连接8291管理端口,并得到系统的用户数据库文件。”

然后攻击者会解密在数据库中找到的用户详细信息,并登录到MikroTik路由器。

一个捷克技术论坛的用户,率先发现了这些攻击,黑客也采用了类似的模式。攻击者将有两次失败的Winbox登录尝试,一次成功的登录,会改变一些服务,注销并在几个小时后重新登陆。

![图片[3]-【注意】RouterOS 重要漏洞-华盟网](https://www.77169.net/wp-content/uploads/2018/04/2-48-800x446.png)

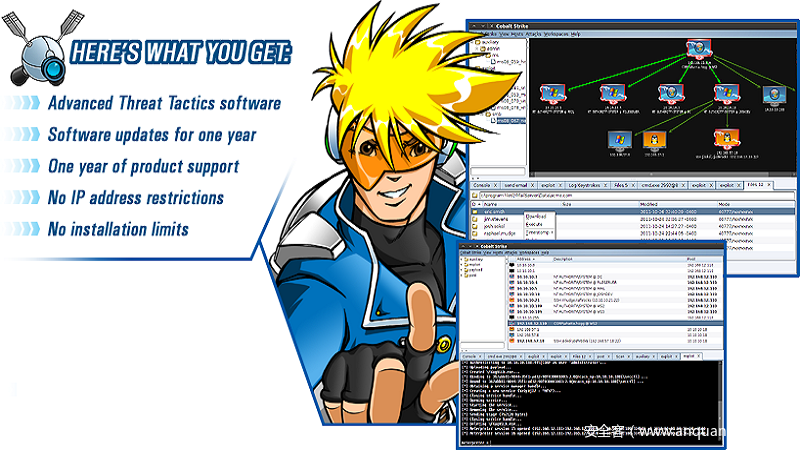

所有攻击都是针对Winbox,MikroTik通过其路由器提供的远程管理服务,以允许用户通过网络或互联网配置设备。Winbox服务(端口8291)默认与所有MikroTik设备一起启用。

好消息是现在并没有大规模的被黑客利用

![图片[4]-【注意】RouterOS 重要漏洞-华盟网](https://www.77169.net/wp-content/uploads/2018/04/3-33.png)

MikroTik表示零日漏洞影响了自v6.29以来发布的所有RouterOS版本。该公司在今天早些时候发布的RouterOS v6.42.1和v6.43rc4上修补了零日。

华安机房,我们公司有几个机柜出口路由用的就是routeros,国内宽带接入很多都用这个,还有网吧。

我现在还没打补丁,因为我也是今天才看到的,

做了一些什么,避免被黑客攻击呢

1,给默认端口改了,ssh默认22,改了,给www默认80,也改成别的了,8291 也可以改,但改完不知道如何连接(正在研究)

2,先上去给管理员,所有密码都改了

3,给8291 设置一下白名单,只认证公司的ip能访问

![图片[5]-【注意】RouterOS 重要漏洞-华盟网](https://www.77169.net/wp-content/uploads/2018/04/4-26-800x621.png)

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容