1、背景

近期,腾讯反病毒实验室拦截到了大量通过替换迅雷根目录下库文件zlib1.dll来进行后台恶意刷流量的木马,经过回溯分析,发现其主要通过伪装成迅雷破解补丁、防踢补丁、无限刷会员等补丁文件的方式进行传播,感染量巨大。该木马的主要功能是后台定向的流量推广、刷网页pv、刷百度联想词等操作,目前管家已经全面拦截和查杀。

2、样本简介

木马文件zlib1.dll是在开源代码zlib源码基础上插入恶意代码后重新编译生成的。它作为母体,通过劫持迅雷,每次随迅雷启动负责收集本地计算机信息加密后提交给服务器,同时解密运行服务器返回的js脚本。js脚本运行后会下载得到样本2(bdrwei_xxxx.dll,xxxx为mac值),该样本主要在后台实现刷网页pv、刷搜索引擎关键词排名、刷搜索引擎联想词等操作。此外,还发现该木马可根据C&C服务器返回的不同指令进行命令分发,实现远程控制功能。

![]()

图1. 木马功能大致流程图

3、详细分析

3.1 zlib1.dll行为:

该木马由开源代码zlib修改而来,在程序的入口点创建线程运行木马行为,随后判断进程名是否为迅雷(thunder),如果是则对迅雷进行补丁,实现防踢(未验证),木马dll的dllmain函数代码如下。

![]()

图2. 木马dll文件入口函数代码(dllmain)

木马功能代码执行后,首先收集父进程路径、父进程名、运行时间、mac地址、dll所在路径等信息。将其拼接后再加密,随后通过get方式发送到服务器。信息提交的页面地址为:http://u.pp02.com:8000/tongji.asp。

![]()

图3. 木马收集信息加密后发送到服务器

服务端在收到统计信息后,会返回一段加密后的数据,数据解密后得到如图4所示javascript脚本,并使用控件直接在程序内执行该脚本。脚本的功能是下载https://hack.77169.com/UploadFiles_8057/201508/20150816084459152.jpg文件到本地保存为bdrwei_xxxx.dll(xxxx为本机MAC地址)。而后使用rundll32.exe加载运行。

![]()

图4. 解密后得到的javascript文件部分内容

3.2 bdrwei_xxxx.dll行为:

校验参数后构造参数继续创建多个rundll32.exe进程加载自身,开始刷流量。

![]()

图5. 构造参数准备创建新的rundll32.exe进程加载自身

![]()

图6. 创建新的rundll32.exe加载自身,会创建多个

每个rundll32.exe进程启动后都会判断启动参数,根据不同的参数进行以下刷流量行为:

3.2.1 刷PV:

访问”http://lv.pp02.com/tj/config.aspx?rnd=xxx,提交不同的random值返回得到含有不同URL的json数据,解析json数据,构造好相应的参数访问URL。

访问http://lv.pp02.com/tj/config_line.aspx?rnd=xxx&host_id=55&delay=0,提交不同的host_id返回得到含有不同URL的json数据。解析json格式,提取URL,并且访问此URL。(注:以上xxx表示Math.random()返回的随机数)

例如得到json格式如下:

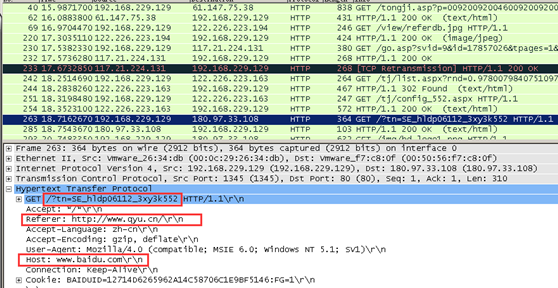

{"code":0,"host/_id":68,"script":"http:////lv.pp02.com//view//viewbaidu.asp","max/_speed":"150","url/_list":["http:////www.baidu.com//?tn=SE/_hldp06112/_3xy3k552"],"delay":[0,100,191],"width":-1,"height":-1,"user-agent":"","referer":"http:////www.qyu.cn//"}

抓取到的数据包如下:

图7. 刷PV行为抓包

3.2.2 刷搜索引擎关键词:

通过访问:http://lv.pp02.com/view/viewqline.asp?click_rate=&t=1,得到另一段用于推广的javascript。而后运行该脚本。实际分析过程中发现其返回的javascript脚本如图8所示,实际作用是访问http://tj.pp02.com/view/loop_read.aspx?s=xxx。随机获取到需要推广的关键词。而后模拟点击。

![]()

图8. 返回的刷关键词脚本内容

3.2.3 刷搜索联想词:

访问http://lv.pp02.com/view/loop_read.aspx?s=xxx,会随机返回不同关键字,而后程序将返回值作为参数发送到http://suggestion.baidu.com/su?来搜索联想词。

3.2.4 远程控制功能:

除了以上刷流量功能外,在分析时我们还发现了该木马的远程控制功能,不过近半的远程控制命令尚未有相应的处理代码,可见该木马还在不断开发和完善新的功能。

![]()

图9. 木马的远程控制命令列表

4、危害及查杀

经过以上分析,我们可以发现该木马的主要功能还是通过后台刷流量来实现获利,由于该木马没有专门的启动项,而是随着迅雷启动,使用户难以发现异常。但是频繁地刷流量会占用用户大量的带宽,导致用户网速变慢。如发现近期下载速度变慢、在线看视频玩游戏变卡,很可能中了该木马,可下载电脑管家进行全盘扫描。管家提醒:不要从非官方渠道下载所谓的“补丁”文件来替换正常软件的相关的文件,因为这样不仅会影响相关软件的稳定运行,还容易感染病毒木马危害计算机安全。

暂无评论内容